25-03-2020، 13:06

(آخرین ویرایش در این ارسال: 25-03-2020، 13:09، توسط The moon.

دلیل ویرایش: افزودن تصاویر/

)

(بخش اول)

برخی از متدهای حملات DOS و DDOS که بیشتر مورد استفاده قرار می گیرد در فهرست زیر آمده است. برای درک بهتر و راه های جلوگیری از حملات مشابه به توضیح برخی از این روشها می پردازیم.

Buffer Overflow Attack

ICMP flood

SYN flood

Teardrop attacks

Low-rate Denial-of-Service attacks

Peer-to-peer attacks

Asymmetry of resource utilization in starvation attacks

Permanent denial-of-service attacks

Application-level floods

Nuke

R-U-Dead-Yet?

Distributed attack

Reflected / Spoofed attack

Unintentional denial of service

Denial-of-Service Level II

ICMP Flood

SYN flood

Reset یا RST

Land Attack

Smurf Attack

Ping Flood یا Ping of death

Teardrop

Trinoo

TFN/TFN2K

Stacheldraht

Buffer Overflow Attack

حمله سر ریز بافر هنگامی رخ می دهد که میزان اطلاعات نوشته شده در بافر بیش از میزان پیش بینی شده برای آن در مموری سیستم باشد. حمله کننده می تواند دیتای کنترل کننده مسیر اجرای برنامه را بازنویسی کرده و با سرقت و در دست گرفتن کنترل برنامه کدهای برنامه دلخواه خود را به جای پروسه های سرور به اجرا در آورد.

ICMP Flood

در این روش با ارسال زیادی درخواست های Ping به سمت سرور قربانی، باعث اختلال در سرویس دهی سرور هدف میگردد. فرض کنید تعداد زیادی هاست روی یک سرور باشد و حجم زیادی از درخواست های ICMP به سرور میآید که این کار باعث پاسخگویی تمام هاست های موجود در آن شبکه می شود و باعث از کار افتادن سوییچ شبکه شده و در نهایت سرور از دسترس خارج شده.

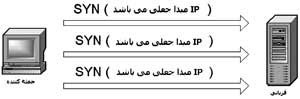

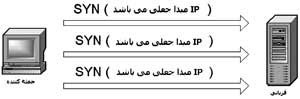

SYN Flood

زمانی که یک host سیلی از packet های TCP/SYN را با یک نشانی جعلی ارسال می کند SYN Flood رخ می دهد. هر کدام از این packetها همچون connection request در نظر گرفته می شوند که باعث ایجاد یک ارتباط نیمه باز در سرور شده به طوری که سرور با ارسال یک TCP/SYN-ACK Packet منتظر دریافت پاسخ از فرستنده می ماند.(در پاسخ به ACK Packet).

یا به عبارتی دیگر با ارسال درخواست های متعدد با علامت SYN به ماشین قربانی باعث پر شدن صف Backlog می شود. اما Backlog چیست؟ تمامی درخواست هایی که به ماشین وارد می شوند و شامل علامت SYN برای برقراری ارتباط می باشند در قسمتی از حافظه به ترتیب ذخیره می شوند تا پس از بررسی جواب آنها داده شده و ارتباط برقرار شود، این قسمت از حافظه Backlog Queue نام دارد. وقتی که این قسمت به علت درخواست های زیاد پر شود، سرویس دهنده مجبور به رها کردن درخواست های جدید می شود و در نتیجه از رسیدگی به این درخواست ها باز می ماند.

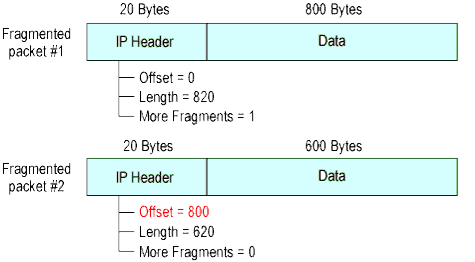

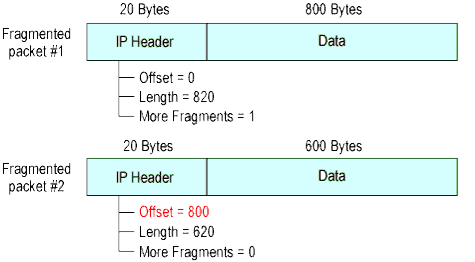

Teardrop Attacks

حمله Teardrop از طریق ارسال mangled ip با overlap بارگزاری بالایی را برای کارت شبکه سرور مورد هدف بوجود می آورد. این ضعف به دلیل وجود باگ در لایه های شبکه و TCP/IP می باشد. سیستم عامل های ویندوز 3.1 ، 95 ، NT و لینوکس 2.0.32 و 2.1.63 در برابر این حمله آسیب پذیر می باشد. در سپتامبر 2009 این حمله در ویندوز ویستا دیده شد. اما این حمله در لایه SMB2 بالاتر از لایه TCP انجام شده بود. استفاده از سیستم عامل بروز و استفاده از بروز رسانی های امنیتی سهم بسزایی در جلوگیری از این نوع حملات دارد.

و یا به عبارتی دیگر در حملات Teardrop هنگامی که اطلاعات از یک سیستم به سیستم دیگر منتقل می شود به تکه های کوچکی تقسیم شده و در سیستم مقصد این تکه مجددا به هم متصل شده و کامل می شود. این بسته هر کدام دارای یک فیلد افست هستند که نشان می دهد بسته حاوی چه قسمتی از اطلاعات است. این فیلد به همراه شماره ترتیب به سیستم مقصد کمک می کند تا بسته ها را مجددا به هم متصل کند. در صورتی که بسته ها با شماره افست و ترتیب نامربوط (ناقص الخلقه) ارسال شوند در سیستم عامل های مختلف به دلیل باگ های موجود در کد های دوباره سازی بسته های اطلاعاتی مرتبط با پروتکل TCP/IP باعث می شود سیستم مقصد از مرتب کردن آنها عاجز شده و در هم بشکند و در نهایت باعث کرش کردن سیستم می شوند.

حملات DOS پایدار

حمله PDOS یا Permanent DOS که از آن با عنوان phlashing نیز نام برده می شود. در این نوع از حملات یک سیستم به صورت بسیار جدی آسیب می بیند به طوری که نیاز به جایگزینی یا نصب دوباره سخت افزار پیدا می کند.

Flood های مرتبه Application

بهره برداری های متنوعی با عاملیت DOS همچون سرریز buffer می تواند موجب سردرگمی نرم افزار در حال اجرا و پرشدن فضای دیسک یا مصرف تمامی حافظه RAM یا زمان CPU شود.

برخی از متدهای حملات DOS و DDOS که بیشتر مورد استفاده قرار می گیرد در فهرست زیر آمده است. برای درک بهتر و راه های جلوگیری از حملات مشابه به توضیح برخی از این روشها می پردازیم.

Buffer Overflow Attack

ICMP flood

SYN flood

Teardrop attacks

Low-rate Denial-of-Service attacks

Peer-to-peer attacks

Asymmetry of resource utilization in starvation attacks

Permanent denial-of-service attacks

Application-level floods

Nuke

R-U-Dead-Yet?

Distributed attack

Reflected / Spoofed attack

Unintentional denial of service

Denial-of-Service Level II

ICMP Flood

SYN flood

Reset یا RST

Land Attack

Smurf Attack

Ping Flood یا Ping of death

Teardrop

Trinoo

TFN/TFN2K

Stacheldraht

Buffer Overflow Attack

حمله سر ریز بافر هنگامی رخ می دهد که میزان اطلاعات نوشته شده در بافر بیش از میزان پیش بینی شده برای آن در مموری سیستم باشد. حمله کننده می تواند دیتای کنترل کننده مسیر اجرای برنامه را بازنویسی کرده و با سرقت و در دست گرفتن کنترل برنامه کدهای برنامه دلخواه خود را به جای پروسه های سرور به اجرا در آورد.

ICMP Flood

در این روش با ارسال زیادی درخواست های Ping به سمت سرور قربانی، باعث اختلال در سرویس دهی سرور هدف میگردد. فرض کنید تعداد زیادی هاست روی یک سرور باشد و حجم زیادی از درخواست های ICMP به سرور میآید که این کار باعث پاسخگویی تمام هاست های موجود در آن شبکه می شود و باعث از کار افتادن سوییچ شبکه شده و در نهایت سرور از دسترس خارج شده.

SYN Flood

زمانی که یک host سیلی از packet های TCP/SYN را با یک نشانی جعلی ارسال می کند SYN Flood رخ می دهد. هر کدام از این packetها همچون connection request در نظر گرفته می شوند که باعث ایجاد یک ارتباط نیمه باز در سرور شده به طوری که سرور با ارسال یک TCP/SYN-ACK Packet منتظر دریافت پاسخ از فرستنده می ماند.(در پاسخ به ACK Packet).

یا به عبارتی دیگر با ارسال درخواست های متعدد با علامت SYN به ماشین قربانی باعث پر شدن صف Backlog می شود. اما Backlog چیست؟ تمامی درخواست هایی که به ماشین وارد می شوند و شامل علامت SYN برای برقراری ارتباط می باشند در قسمتی از حافظه به ترتیب ذخیره می شوند تا پس از بررسی جواب آنها داده شده و ارتباط برقرار شود، این قسمت از حافظه Backlog Queue نام دارد. وقتی که این قسمت به علت درخواست های زیاد پر شود، سرویس دهنده مجبور به رها کردن درخواست های جدید می شود و در نتیجه از رسیدگی به این درخواست ها باز می ماند.

Teardrop Attacks

حمله Teardrop از طریق ارسال mangled ip با overlap بارگزاری بالایی را برای کارت شبکه سرور مورد هدف بوجود می آورد. این ضعف به دلیل وجود باگ در لایه های شبکه و TCP/IP می باشد. سیستم عامل های ویندوز 3.1 ، 95 ، NT و لینوکس 2.0.32 و 2.1.63 در برابر این حمله آسیب پذیر می باشد. در سپتامبر 2009 این حمله در ویندوز ویستا دیده شد. اما این حمله در لایه SMB2 بالاتر از لایه TCP انجام شده بود. استفاده از سیستم عامل بروز و استفاده از بروز رسانی های امنیتی سهم بسزایی در جلوگیری از این نوع حملات دارد.

و یا به عبارتی دیگر در حملات Teardrop هنگامی که اطلاعات از یک سیستم به سیستم دیگر منتقل می شود به تکه های کوچکی تقسیم شده و در سیستم مقصد این تکه مجددا به هم متصل شده و کامل می شود. این بسته هر کدام دارای یک فیلد افست هستند که نشان می دهد بسته حاوی چه قسمتی از اطلاعات است. این فیلد به همراه شماره ترتیب به سیستم مقصد کمک می کند تا بسته ها را مجددا به هم متصل کند. در صورتی که بسته ها با شماره افست و ترتیب نامربوط (ناقص الخلقه) ارسال شوند در سیستم عامل های مختلف به دلیل باگ های موجود در کد های دوباره سازی بسته های اطلاعاتی مرتبط با پروتکل TCP/IP باعث می شود سیستم مقصد از مرتب کردن آنها عاجز شده و در هم بشکند و در نهایت باعث کرش کردن سیستم می شوند.

حملات DOS پایدار

حمله PDOS یا Permanent DOS که از آن با عنوان phlashing نیز نام برده می شود. در این نوع از حملات یک سیستم به صورت بسیار جدی آسیب می بیند به طوری که نیاز به جایگزینی یا نصب دوباره سخت افزار پیدا می کند.

Flood های مرتبه Application

بهره برداری های متنوعی با عاملیت DOS همچون سرریز buffer می تواند موجب سردرگمی نرم افزار در حال اجرا و پرشدن فضای دیسک یا مصرف تمامی حافظه RAM یا زمان CPU شود.

source: kaliboys

[/align]

بازی آنلاین

بازی آنلاین آپلود عکس

آپلود عکس

![[-] [-]](http://www.flashkhor.com/forum/images/collapse.gif)